Menghilangkan Genuine Microsoft (Resolve) Mungkin netter semua sudah tahu dengan masalah yang dihadapi banyak orang yang menggunakan Microsoft Windows Illegal (Bajakan). Khususnya yang mengaktifkan “Automatic Updated” dari Microsoft Windows anda. Kebetulan saya postkan tulisan ini ada teman kerja yang mengalami trouble seperti ini (CD Original Windowsnya lupa), ya untuk melengkapi blog saya dan mudah-mudahan berguna bagi netter yang membutuhkannya.

Mungkin netter semua sudah tahu dengan masalah yang dihadapi banyak orang yang menggunakan Microsoft Windows Illegal (Bajakan). Khususnya yang mengaktifkan “Automatic Updated” dari Microsoft Windows anda. Kebetulan saya postkan tulisan ini ada teman kerja yang mengalami trouble seperti ini (CD Original Windowsnya lupa), ya untuk melengkapi blog saya dan mudah-mudahan berguna bagi netter yang membutuhkannya.

Microsoft untuk memperkuat kedudukannya dan memberantas pembajakan telah menyebarkan software licency dengan kemampuan untuk mendeteksi apakah Microsoft Windows anda itu asli atau palsu. Jika ternyata bahwa OS Windows yang anda gunakan itu Illegal (Bajakan) maka otomatis windows akan memberikan peringatan, tidak membahayakan sistem dalam waktu yang singkat tapi yang pasti hal itu untuk beberapa orang (termasuk teman kerja saya) sangatlah mengganggu.

* Cara Masukan Pertama yang baik mungkin daftarkanlah OS Windows anda dan belilah software asli Windows XP pada Toko Komputer langganan anda.

* Cara Masukan Kedua mungkin dengan sedikit trik magic untuk menghilangkan gangguan pesan itu.

Untuk itu saya ada trik magic sederhana yang saya lakukan pada Laptop Teman kerja Saya untuk menghilangkan peringatan yang diberikan oleh Microsoft itu.

Kita mulai langkah - langkah untuk mematikan peringatan itu :

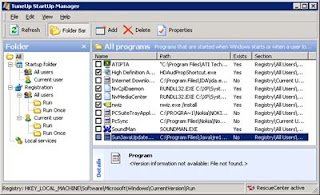

1. Langkah pertama, matikan (turn off) “Windows Automatic Updated” komputer/laptop anda. Caranya dengan : Click Start Menu -> Click Kanan pada Menu MY Computer -> Properties -> Tab “Automatic Updates” -> Hilangkan checklist pada option “Automatic Updates (Recommended)” -> Gantikan dengan mencentang “Turn Off Automatic Updates”.

2. Langkah kedua, buka menu “Windows Task Manager” dengan menekan tombol Ctrl+Alt+Del bersamaan. Akhiri proses wgatray.exe kemudian click “End Process”

3. Langkah ketiga, Restart Windows XP anda kemudian tekan F8 pada saat prosess cold booting ke warm booting (masuk loading windows pertama)kemudian pilih option “Safe Mode”.

4. Langkah keempat, cari dan hapus file wgatray.exe pada direktori c:\windows\system32

5. Langkah kelima, masuk menu ”regedit”. Bisa dilakukan dengan klik "Run" pada Start Menu windows kemudian ketik “regedit” pada kotak “Run” . Masuk dan cari folder “wgalogon”, atau manual cari ada pada direktory "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\Current_Version\Winlogon\Notify". Lalu hapus folder “wgalogon”.

6. Setelah selesai, kemudian Restart Windows anda biarkan masuk windows normal.

Sejauh yang penulis lakukan step-step diatas sudah beres masalah Genuine tersebut. Windows Genuine Advantage tidak akan mengganggu anda lagi.

Maaf, segala hal yang ada dalam artikel ini hanya ditujukan untuk memberikan referensi pengetahuan semata. Penulis tidak bertanggung jawab atas tindakan yang dilakukan setelah membaca artikel ini.

Bravo IT Indonesia. Majulah anak-anak bangsa

Menghilangkan Genuine Microsoft (Resolve)

Langkah-langkah Membuat Dial Up koneksi telkomnet@instan

Langkah-langkah Membuat Dial Up koneksi telkomnet@instan

Assalammualaikum salam hangat selalu :-) buat semua yang kebetulan mampir, membaca dan melihat tulisan ini. Saya ngepostkan artikel ini hanya ingin membagikan tulisan kebetulan ada teman kerja yang belum bisa membuat dialup dan memerlukannya. Ya sudah sekalian saya postkan kesini, buat para blogger yang sudah tak asing dengan tulisan langkah-langkah dasar yang saya buatkan ini. Hitung-hitung ngelengkapin yaaaaa :-), ya sebelumnya mohon maaf buat semua-semuanya dech. Ok mari mulai ke tulisannya aja yaaa daripada panjang kali lebar sama dengan luas (ga jelas) :-D.

1. Pertama-tama modem (internal/external) harus sudah terinstalkan dan masukan kabel line telepon ke konektor yang ada di modem, kemudian untuk membuat dial up connection klik start kemudian control panel sperti yang ditunjukan pada gambar di bawah ini :

2. Setelah muncul tampilan seperti ditunjukan pada gambar 2, lalu pilih menu Network Connection kemudian klik menu Create New Connectiont seperti yang ditunjukan pada gambar dibawah ini :

3. Kemudian klik tombol next, lalu akan muncul tampilan seperti yang ditunjukan pada gambar 2. Pilih option Connect to the Internet sesuai dengan defaultnya. Kemudian klik tombol next sampai muncul tampilan seperti dibawah ini.

4. Setelah muncul tampilan gambar 1 pilih option Set up my connection manually lalu klik next, kemudian akan muncul tampilan gambar 2 klik tombol next lagi sampai muncul tampilan gambar dibawah ini.

5. Pada gambar 1 ditanyakan ISP Name masukan telkomnet@instan, lalu klik next lagi sampai muncul tampilan gambar 2. Kemudian masukan Phone Number 080989999, setelah itu klik tombol next lagi sampai muncul tampilan dibawah ini.

6. Pada gambar 1 ada 3 text box yang harus diperhatikan supaya koneksi internet bisa terhubung :

• User name : telkomnet@instan (huruf kecil semua)

• Password : telkom (huruf kecil semua)

• Confirm Password : telkom (huruf kecil semua)

Setelah semua text box di inputkan sesuai diatas, lalu klik tombol next sampai muncul tampilan gambar 2. Kemudian checklist Add a shortcut to this connection to my desktop (supaya shortcut connection ada di desktop untuk memudahkan proses dial up), setelah itu klik tombol next dan telkomnet@instan siap dijalankan.

7. Selamat mencoba, semoga bermanfaat dan sukses :-)

Bravo Maju Terus IT Indonesia Salam Hangat Selalu

Menggunakan PGP untuk mengamankan E-mail

Menggunakan PGP untuk mengamankan E-mail

Definisi

PGP singkatan dari Pretty Goal Privacy, adalah sebuah program computer yang dibuat oleh Philip Zimmerman. Program tersebut berfungsi melakukan pengamanan E-mail. Bentuk pengamanannya adalah dengan memastikan bahwa hanya orang yang berhak sajalah yang bisa membaca isi E-mail tersebut. Jadi E-mail yang terkirim lewat Internet melalui program PGP akan diubah bentuknya sehingga menjadi tidak terbaca (dienkrips). Kemudian hanya orang yang berhak saja (yaitu penerima yang semestinya) yang bisa mengkonversikan kembali bentuk yang tidak terbaca tersebut menjadi bentuk aslinya (mendekrip).

Mengapa Menggunakan PGP?

Alasan menggunakan PGP berarti alasan mengapa kita ingin mengamankan E-mail kita. Tentu saja E-mail yang kita punyai tidak ingin terbaca oleh orang lain. Dewasa ini penggunaan E-mail semakin luas dan digunakan untuk berbagai aplikasi, termasuk transaksi jual-beli. Akan terbayang akibatnya bila E-mail yang berisi informasi yang penting dan rahasia dapat terbaca oleh orang lain, yang kebetulan orang itu adalah musuh atau saingan kita.

Meskipun E-mail account dilindungi oleh sebuah password, namun jangan lupa, bahwa administrator system berkuasa penuh atas account milik semua user, sehingga orang yang memiliki login dengan privilege administrator akan dapat membaca E-mail milik user - user lain selama berada di dalam system yang menjadi kewenangan administrator tersebut, baik itu administrator system di dalam organisasi tempat anda bekerja maupun administrator ISP langganan anda.

Selain itu ada juga resiko yang timbul dari aktivitas packer sniffing/dumping /monitoring, yang dengan program tertentu, orang akan dapat mengetahui dengan mudah password, E-mail yang dikirimkan, atau apa saja aktivitas yang dikerjakan orang lain lewat internet. Sementara aktivitas packet sniffing/dumping /monitoring ini bias dilakukan dengan cara menggunakan program yang sudah ada (banyak tersedia di internet), sehingga tidak membutuhkan keahlian computer yang tinggi untuk dapat melakukannya.

Dengan demikian luasnya penggunaan E-mail, dari urusan rumah tangga sampai ke rahasia perusahaan, organisasi bahkan Negara, maka muncul pertanyaan sejauh mana E-mail dapat dipercaya untuk digunakan membawa informasi – informasi yang penting.

Dengan PGP, seorang user akan mendapatkan lebih dari sekedar privasi dalam berkirim/menerima E-mail. User yang menggunakan PGP akan dapat memastikan bahwa E-mail dikirimkan oleh orang yang sesuai dengan identitasnya, bukan E-mail palsu yang dikirimkan oleh orang lain, sebaliknya juga dapat dipastikan bahwa E-mail akan terkirim ke orang yang dituju, bukan orang lain. Selain itu, dapat dijamin pula E-mail yang terkirim dan/atau diterima utuh dan tidak kurang satu karakter pun. Lebih dari keunggulan di atas, PGP tersedia dalam versi freeware, dapat disebarkan dan dipakai secara gratis oleh siapa saja, asalkan tidak digunakan untuk kepentingan komersial. Bila digunakan untuk kepentingan komersial, maka pembayaran tinggal dilakukan (dalam jumlah yang tidak seberapa) kepada pemilik patent PGP, yaitu Network Associates (http://www.nai.com).

Cara Kerja PGP mengamankan E-mail

Filosofi dasar:enkripsi dan deskripsi

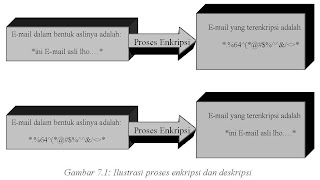

Untuk membuat sebuah E-mail (atau informasi lain) menjadi aman, perlu dilakukan proses enkripsi dan deskripsi terhadapnya. Perhatikan Gambar 7.1 berikut ini

Setiap kali melakukan proses enkripsi maupun deskripsi, akan selalu dibutuhkan apa yang disebut dengan kunci. Kunci ini bersifat rahasia, dan pada kenyataannya berwujud sebuah bilangan prima yang digunakan untuk perhitungan dalam mengubah E-mail dari bentuk aslinya ke bentuk yang terenkripsi.

Jadi dapat disimpulkan bahwa proses enkripsi maupun proses deskripsi sebenarnya adalah proses perhitungan matematika yang melibatkan kunci rahasia. Rumus atau algoritma yang digunakan untuk perhitungan matematika tersebut sudah ditentukan dan berbeda untuk masing – masing metode/algoritma.

Kunci rahasia dalam enkripsi dan deskripsi PGP

Pada PGP, untuk melakukan proses enkripsi digunakan kunci rahasia yang berbeda dengan kunci rahasia yang digunakan pada saat deskripsi. Jadi terdapat dua buah kunci rahasia, satu untuk deskripsi sedangkan yang lain untuk enkripsi. Hal ini disebut dengan kriptografi asimetrik. Lebih lanjut akan dibahas pula kriptografi simetrik yang hanya menggunakan sebuah kunci rahasia.

Kedua kunci tersebut sifatnya unik, artinya untuk tiap kunci rahasia hanya akan terdapat tepat satu buah kunci pasangannya. Tidak diperbolehkan satu dari kedua kunci rahasia tersebut digantikan dengan kunci yang lain.

Dengan demikian tiap user yang ingin menggunakan PGP membutuhkan dua kunci yaitu :

• Kunci untuk proses enkripsi : kunci ini disebut dengan kunci public, karena kunci yang digunakan untuk enkripsi ini akan kita didistribusikan kepada umum. Orang yang mengirimkan E-mail rahasia kepada kita harus mengetahui kunci public ini.

• Kunci untuk proses deskripsi : kunci ini disebut juga dengan kunci privat, karena kebalikan dari kunci public, kunci privat ini hanya diketahui oleh pemiliknya, kunci privat ini didistribusikan kepada siapapun.

Proses pengiriman E-mail Secara aman dengan menggunakan PGP adalah sebagai berikut :

1. Si A yang akan mengirimkan E-mail kepada si B melakukan proses enkripsi terhadap E-mail tersebut menggunakan kunci public si B.

2. Kemudian E-mail yang telah dienkripsi tersebut dikirimkan lewat internet kepada si B. Karena dalam keadaaan terenkripsi, maka E-mail tersebut aman, karena dalam bentuk yang tidak bias dibaca.

3. Setelah si B menerima E-mail terenkripsi tersebut, si B akan melakukan proses deskripsi dengan menggunakan kunci privatnya. Dengan demikian, hanya si B saja yang mampu membaca E-mail tersebut karena hanya dia yang memiliki kunci privat untuk dia sendiri, yang tidak lain adalah pasangan yang unik dari kunci publiknya.

Dengan demikian, untuk mengirimkan E-mail kepada seseorang secara aman dengan menggunakan PGP, selain dibutuhkan alamat E-mail, juga dibutuhkan kunci public milik orang yang menjadi tujuan pengiriman E-mail belum mempunyai kunci public, maka berarti dia tidak menggunakan PGP.

Public key server:bagian yang penting dari PGP

Sesuai dengan namanya, public key server adalah sebuah computer yang terhubung ke jaringan internet yang berfungsi menyimpan kunci public dari semua orang yang menggunakan system PGP.

Public key server ini sifatnya terbuka, artinya siapa saja bias menyimpan kunci publiknya di sini, dan juga berhak mengambil kunci public milik siapapun yang tersimpan di sana.

Dengan mekanisme ini maka system PGP akan menjadi mudah dan sederhana. Orang yang menggunakan PGP akan meletakkan kunci publiknya di dalam public key server supaya siapa saja yang ingin berhubungan dengan orang lain yang kita tahu telah menggunakan PGP, maka kita cukup mencari kunci public orang tersebut di public key server dan kita akan langsung dapat menghubunginya secara aman.

Untuk lebih memudahkan lagi, kita dapat membuat apa yang disebut dengan public key ring, yaitu sebuah file yang birisi kunci public dari orang – orang yang bisa kita hubungi lewat E-mail. Jadi kita tidak perlu setiap kali berhubungan dengan public key server. Cukup pada saat – saat tertentu saja di mana kita ingin mengambil kunci public dari kenalan baru atau mengambil kunci public baru karena yang lama sudah kadaluarsa. Pada saat tersebut kita bisa menyimpan kunci public yang diperlukan ke dalam public key.

Yang diperlukan untuk menggunakan PGP

Hal – hal yang perlu dilakukan untuk menggunakan PGP antara lain :

1. Memperoleh program PGP client.

2. Agar mendapatkan kemudahan dalam menggunakan PGP, gunakan salah satu mail client berikut :

Eudora (untuk mendapatkan versi gratis Eudora light, kunjungi http://www.eudora.com).

Microsoft Outlook Express.

Selain ketiga E-mail client di atas PGP masih dapat digunakan, namun proses enkripsi dan deskripsi harus dilakukan secara manual.

3. Melakukan instalasi program PGP client.

4. Mencari public key server untuk penyimpanan kunci public, seperti http://pgpkeys.mit.edu:11371;Idap://certserver.pgp.com. Contoh salah satu public key server di Indonesia adalah yang di jalankan di jurusan teknik elektro ITB dengan URL http://ic.vlsi.itb.ac.id

System Fault Tolerance

System operasi jaringan umumnya dilengkapi dengan suatu fasilitas kemanan data yang dikenal dengan istilah fault tolerance, yang bisa diterjemahkan secara bebas sebagai toleransi terhadap kesalahan, yaitu adanya toleransi terhadap kelemahan pada perangkat keras computer dan kerusakan yang mungkin ditimbulkannya.

Hampir semua system operasi jaringan menyediakan fasilitas fault tolerance untuk menjaga keamanan dan ketersediaan data dalam bentuk manajemen mendia penyimpan. Ada dua system utama yang hampir selalu tersedia pada system operasi jaringan, yaitu :

• Disk Mirroring

Fasilitas fault tolerance dengan menggunakan Disk Mirroring adalah system pengamanan data dengan menggunakan dua buah partisi pada dua buah hard disk drive untuk menyimpan data yang sama secara simultan. Satu hard disk sebagai disk utama sedangkan hard disk yang lain sebagai disk bayangan atau mirror disk, di mana hard disk yang berfungsi sebagai mirror disk memiliki kapasitas yang sama atau lebih besar dari disk utama. Dengan menggunakan system disk mirroring ini, saat proses penulisan data akan dilakukan penulisan ke dua hard disk tersebut, namun system operasi tetap menganggapnya sebagai satu hard disk. Begitu pula dengan user yang ada pada jaringan. Mereka hanya akan mengenali satu hard disk atau satu volume.

Keuntungan dari system disk mirroring adalah bahwa jika terjadi kerusakan data pada salah satu hard disk, maka hard disk yang lain dapat mengambil alih dan data akan tetap aman sehingga proses kerja tetap dapat berlangsung seolah tidak ada kerusakan. Demikian pula jika salah satu hard disk tersebut terpaksa harus berhenti sama sekali karena kerusakan fisik, maka anda bisa tetap bekerja dengan data yang ada pada hard disk yang lain sampai anda bisa mengganti hard disk yang rusak tersebut.

Proses baca-tulis ke hard disk drive pada system disk mirroring ini berbeda dengan proses baca tulis pada satu hard disk drive. Pada system mirroring ini proses penulisan ke disk dilakukan serentak atau simultan pada kedua hard disk drive tersebut. Hal ini akan berakibat menurunnya kecepatan proses penulisan data ke disk. Namun dengan semakin berkembangnya teknologi disk controller maka hal tersebut sudah tidak menjadi masalah lagi. Sedangkan pada proses pembacaan data, dalam kondisi normal akan bisa dilakukan secara sekuensial di antara kedua hard disk tersebut. Proses pembacaan yang demikian akan meningkatkan kecepatan pembacaan data dari disk sehingga jika dibandingkan dengan menurunnya kecepatan pada proses penulisan data, hal ini sangat menguntungkan.

System operasi jaringan seperti Windows NT Server maupun Novell Netware merupakan contoh system operasi jaringan yang juga memiliki fasilitas fault tolerance berupa disk mirroring.

• Disk Duplexing

System Disk Duplexing ini pada dasarnya sama dengan system disk mirroring, yaitu fasilitas fault tolerance dengan menerapkan system penulisan data pada dua hard disk drive, dimana satu hard disk bertindak sebagai disk utama dan hard disk yang lain sebagai mirroring disk. Perbedaan utama adalah bahwa pada system disk mirroring, kedua hard disk yang digunakan dikontrol oleh satu controller, sedangkan pada system disk duplexing masing – masing hard disk dikontrol oleh controller tersendiri.

Pada dasarnya system disk duplexing ini memiliki keuntungan yang sama dengan system disk mirroring. Bahkan system penulisan dan pembacaan data ke dan dari disk pun menggunakan logika yang sama sehingga pada system operasi Windows NT kedua system ini dianggap sama. Adapun kelebihan system disk duplexing adalah bahwa dengan digunakannya controller disk yang terpisah untuk kedua hard disk tersebut maka kemungkinan terhentinya system akibat kerusakan controller disk menjadi sangat kecil. Sedangkan pada system disk mirroring, jika disk controller mengalami kerusakan, maka kedua hard disk yang ada menjadi tidak berfungsi.

Adapun kelemahan dari system disk duplexing ini adalah pada lebih tingginya biaya yang harus dikeluarkan untuk penerapan system ini. Namun demikian jika dibandingkan dengan keamanan yang dihasilkan, hal ini bukanlah masalah. Apalagi jika melihat perkembangan harga perangkat keras yang semakin hari semakin murah

Renungan Untuk Laki-Laki

Renungan Untuk Laki-Laki Agar Lebih Menghormati Wanita

Seorang anak laki-laki kecil bertanya kepada ibunya "Mengapa engkau menangis?"

"Karena aku seorang wanita", kata sang ibu kepadanya.

"Aku tidak mengerti", kata anak itu.

Ibunya hanya memeluknya dan berkata,"Dan kau tak akan pernah mengerti"

Kemudian anak laki-laki itu bertanya kepada ayahnya, "Mengapa ibu suka menangis tanpa alasan?"

"Semua wanita menangis tanpa alasan", hanya itu yang dapat dikatakan oleh ayahnya.

Anak laki-laki kecil itu pun lalu tumbuh menjadi seorang laki-laki dewasa, tetap ingin tahu mengapa wanita menangis.

Akhirnya ia menghubungi Tuhan, dan ia bertanya, "Tuhan, mengapa wanita begitu mudah

menangis?"

Tuhan berkata:

"Ketika Aku menciptakan seorang wanita, ia diharuskan untuk menjadi seorang yang

istimewa. Aku membuat bahunya cukup kuat untuk menopang dunia; namun, harus cukup lembut untuk memberikan kenyamanan "

"Aku memberikannya kekuatan dari dalam untuk mampu melahirkan anak dan menerima

penolakan yang seringkali datang dari anak-anaknya "

"Aku memberinya kekerasan untuk membuatnya tetap tegar ketika orang-orang lain

menyerah, dan mengasuh keluarganya dengan penderitaan dan kelelahan tanpa

mengeluh "

"Aku memberinya kepekaan untuk mencintai anak-anaknya dalam setiap keadaan,

bahkan ketika anaknya bersikap sangat menyakiti hatinya "

"Aku memberinya kekuatan untuk mendukung suaminya dalam kegagalannya dan

melengkapi dengan tulang rusuk suaminya untuk melindungi hatinya"

"Aku memberinya kebijaksanaan untuk mengetahui bahwa seorang suami yang baik

takkan pernah menyakiti isterinya, tetapi kadang menguji kekuatannya dan

ketetapan hatinya untuk berada disisi suaminya tanpa ragu"

"Dan akhirnya, Aku memberinya air mata untuk diteteskan.Ini adalah khusus miliknya untuk digunakan kapan pun ia butuhkan."

"Kau tahu:

Kecantikan seorang wanita bukanlah dari pakaian yang dikenakannya, sosok yang ia

tampilkan, atau bagaimana ia menyisir rambutnya."

"Kecantikan seorang wanita harus dilihat dari matanya, karena itulah pintu hatinya -

tempat dimana cinta itu ada."

kepada para pria agar senantiasa dapat menghormati wanita,siapapun mereka,istri,kekasih,kakak,adik dan bahkan wanita yg tidak ia kenal yg kebetulan berada didekatnya..

Renungan Suami Bila Istri Cerewet

Renungan untuk suami-suami: Bila Istri Cerewet

Oleh : Ahmad Bustam

Adakah istri yang tidak cerewet? Sulit menemukannya. Bahkan istri Khalifah sekaliber Umar bin Khatab pun cerewet.

Seorang laki-laki berjalan tergesa-gesa. Menuju kediaman khalifah Umar bin Khatab. Ia ingin mengadu pada khalifah; tak tahan dengan kecerewetan istrinya. Begitu sampai di depan rumah khalifah, laki-laki itu tertegun. Dari dalam rumah terdengar istri Umar sedang ngomel, marah-marah. Cerewetnya melebihi istri yang akan diadukannya pada Umar. Tapi, tak sepatah katapun terdengar keluhan dari mulut khalifah. Umar diam saja, mendengarkan istrinya yang sedang gundah. Akhirnya lelaki itu mengurungkan niatnya, batal melaporkan istrinya pada Umar.

Apa yang membuat seorang Umar bin Khatab yang disegani kawan maupun lawan, berdiam diri saat istrinya ngomel? Mengapa ia hanya mendengarkan, padahal di luar sana, ia selalu tegas pada siapapun?

Umar berdiam diri karena ingat 5 hal. Istrinya berperan sebagai BP4. Apakah BP4 tersebut?

1. Benteng Penjaga Api Neraka

Kelemahan laki-laki ada di mata. Jika ia tak bisa menundukkan pandangannya, niscaya panah-panah setan berlesatan dari matanya, membidik tubuh-tubuh elok di sekitarnya. Panah yang tertancap membuat darah mendesir, bergolak, membangkitkan raksasa dalam dirinya. Sang raksasa dapat melakukan apapun demi terpuasnya satu hal; syahwat.

Adalah sang istri yang selalu berada di sisi, menjadi ladang bagi laki-laki untuk menyemai benih, menuai buah di kemudian hari. Adalah istri tempat ia mengalirkan berjuta gelora. Biar lepas dan bukan azab yang kelak diterimanya Ia malah mendapatkan dua kenikmatan: dunia dan akhirat.

Maka, ketika Umar terpikat pada liukan penari yang datang dari kobaran api, ia akan ingat pada istri, pada penyelamat yang melindunginya dari liukan indah namun membakar. Bukankah sang istri dapat menari, bernyanyi dengan liuka yang sama, lebih indah malah. Membawanya ke langit biru. Melambungkan raga hingga langit ketujuh. Lebih dari itu istri yang salihah selalu menjadi penyemangatnya dalam mencari nafkah.

2. Pemelihara Rumah

Pagi hingga sore suami bekerja. Berpeluh. Terkadang sampai mejelang malam. Mengumpulkan harta. Setiap hari selalu begitu. Ia pengumpul dan terkadang tak begitu peduli dengan apa yang dikumpulkannya. Mendapatkan uang, beli ini beli itu. Untunglah ada istri yang selalu menjaga, memelihara. Agar harta diperoleh dengan keringat, air mata, bahkan darah tak menguap sia-sia Ada istri yang siap menjadi pemelihara selama 24 jam, tanpa bayaran.

Jika suami menggaji seseorang untuk menjaga hartanya 24 jam, dengan penuh cinta, kasih sayang, dan rasa memiliki yang tinggi, siapa yang sudi? Berapa pula ia mau dibayar. Niscaya sulit menemukan pemelihara rumah yang lebih telaten daripada istrinya. Umar ingat betul akan hal itu. Maka tak ada salahnya ia mendengarkan omelan istri, karena (mungkin) ia lelah menjaga harta-harta sang suami yang semakin hari semakin membebani.

3. Penjaga Penampilan

Umumnya laki-laki tak bisa menjaga penampilan. Kulit legam tapi berpakaian warna gelap. Tubuh tambun malah suka baju bermotif besar. Atasan dan bawahan sering tak sepadan. Untunglah suami punya penata busana yang setiap pagi menyiapkan pakaianannya, memilihkan apa yang pantas untuknya, menjahitkan sendiri di waktu luang, menisik bila ada yang sobek. Suami yang tampil menawan adalah wujud ketelatenan istri. Tak mengapa mendengarnya berkeluh kesah atas kecakapannya itu

4. Pengasuh Anak-anak

Suami menyemai benih di ladang istri. Benih tumbuh, mekar. Sembilan bulan istri bersusah payah merawat benih hingga lahir tunas yang menggembirakan. Tak berhenti sampai di situ. Istri juga merawat tunas agar tumbuh besar. Kokoh dan kuat. Jika ada yang salah dengan pertumbuhan sang tunas, pastilah istri yang disalahkan. Bila tunas membanggakan lebih dulu suami maju ke depan, mengaku, ?akulah yang membuatnya begitu.? Baik buruknya sang tunas beberapa tahun ke depan tak lepas dari sentuhan tangannya. Umar paham benar akan hal itu.

5. Penyedia Hidangan

Pulang kerja, suami memikul lelah di badan. Energi terkuras, beraktivitas di seharian. Ia butuh asupan untuk mengembalikan energi. Di meja makan suami Cuma tahu ada hidangan: ayam panggang kecap, sayur asam, sambal terasi danlalapan. Tak terpikir olehnya harga ayam melambung; tadi bagi istrinya sempat berdebat, menawar, harga melebihi anggaran. Tak perlu suami memotong sayuran, mengulek bumbu, dan memilah-milih cabai dan bawang. Tak pusing ia memikirkan berapa takaran bumbu agar rasa pas di lidah. Yang suami tahu hanya makan. Itupun terkadang dengan jumlah berlebihan; menyisakan sedikit saja untuk istri si juru masak. Tanpa perhitungan istri selalu menjadi koki terbaik untuk suami. Mencatat dalam memori makanan apa yang disuka dan dibenci suami.

Dengan mengingat lima peran ini, Umar kerap diam setiap istrinya ngomel. Mungkin dia capek, mungkin dia jenuh dengan segala beban rumah tangga di pundaknya. Istri telah berusaha membentenginya dari api neraka, memelihara hartanya, menjaga penampilannya, mengasuh anak-anak, menyediakan hidangan untuknya. Untuk segala kemurahan hati sang istri, tak mengapa ia mendengarkan keluh kesah buah lelah.

Umar hanya mengingat kebaikan-kebaikan istri untuk menutupi segala cela dan kekurangannya. Bila istri sudah puas menumpahkan kata-katanya, barulah ia menasehati, dengan cara yang baik, dengan bercanda. Hingga tak terhindar pertumpahan ludah dan caci maki tak terpuji.

Akankah suami-suami masa kini dapat mencontoh perilaku Umar ini. Ia tak hanya berhasil memimpin negara tapi juga menjadi imam idaman bagi keluarganya.

WallahuAlam.

Semoga Bermanfaat :-)

Simpan Data, Kelola Resiko Bisnis

Simpan Data, Kelola Resiko Bisnis

Dewasa ini, sulit mengabaikan keberadaan Information Lifecycle Management (ILM), yaitu pengelolaan data manajemen perusahaan. Boleh dibilang, hampir setiap vendor storage kini semakin gencar mempromosikan strategi ILM.

Banyak pula pengguna yang latah mengikuti tren dengan menggunakan istilah itu untuk menjelaskan segala upaya mereka dalam mengelola simpanan datanya yang terus tumbuh. Mulai melakukan sentralisasi back-up data sampai mengarsipkan database.

Peliknya membangun strategi ILM ini dirasakan Grant Thornton, sebuah firma akuntansi global. Direktur IT Grant Thornton Dave Johnson mengakui kesulitan dirasakan karena informasi yang akan dikelola terkait dengan banyak pihak di perusahaan itu.

Perusahaan yang bermarkas di Chicago itu membentuk semacam satuan tugas untuk mengkaji alur informasi di 50 kantor cabang Grant Thornton yang ada di AS. Informasi tersebut, baik dalam bentuk cetak maupun elektronik, termasuk informasi yang tersimpan di dalam notebook para karyawan.

Informasi yang tersimpan di dalam notebook itulah, yang menurut Johnson, salah satu tantangan implementasi ILM di perusahaannya. Menurut dia, banyak informasi berharga yang justru tersimpan di notebook yang dimiliki Grant Thornton.

Menurut Johnson, untuk mengabaikan informasi yang tersimpan di dalam notebook pun tidak memungkinkan. “Apalagi jika dikaitkan dengan regulasi Sarbanes-Oxley, kita harus tetap menyimpan informasi apapun yang terkait pekerjaan penting,” ujarnya.

Ia pun menerapkan strategi back-up terpusat untuk komputer-komputer yang dimiliki Grant Thornton. Selain itu, ia juga membangun sistem arsip post-engagement untuk proyek-proyek audit yang sudah selesai.

Sistem arsip ini juga bersifat searchable, khususnya dalam kasus litigasi. Johnson pun menginginkan piranti-piranti otomatis yang berfungsi menghapus data ketika tidak lagi dibutuhkan.

Baru-baru ini Hewlett Packard (HP) mengklaim produknya Storage Works (perangkat penyimpan data) XP24000 memecahkan rekor dunia untuk tingkat kecepatan back-up data dan tingkat efisiensi pengeluaran biaya pada mission critical (kejadian darurat).

HP Storage Works memecahkan rekor dunia baru dengan kecepatan back-up data 8,7 Gb per detik dan penghematan biaya senilai US$ 187 per Mb berdasarkan tes yang dilakukan sebuah lembaga independen SPC (Storage Performance Council). Dengan hasil ini HP berhasil mengalahkan rival-rival beratnya, yaitu Fujitsu dan IBM.

“Hasil yang dicapai HP StorageWorks XP24000 dapat menjadi pedoman bagi para pelanggan enterprise (perusahaan/korporat) dimanapun termasuk di Indonesia dalam menentukan dan mengevaluasi kinerja storage yang diperlukan untuk mendukung kebutuhan perusahaan mereka,” ujar SWD Director Technology Solutions Group Hewlett Packard Indonesia (HPI) Astri R. Dharmawan.

HP StorageWorks XP 24000 merupakan salah satu jajaran storage high-end ramah lingkungan yang diluncurkan pada 2007 lalu. Storage ini ditujukan untuk mendukung lingkungan komputasi enterprise yang berlangsung selama 24 jam nonstop seminggu.

“Risiko sistem IT (informasi teknologi) saat ini telah menjadi resiko bisnis. Downtime atau kehilangan data sistem TI menyebabkan kerugian hingga jutaan dollar AS,” jelasnya.

HP StorageWorks XP 24000 ini merupakan alternatif teknologi ramah lingkungan yang dapat mengurangi resiko terjadinya kejadian serupa dengan harga dan kinerja yang jauh melebihi sistem kompetitif lainnya.

XP24000 memberikan koneksi 4 Gb per detik ke disk drives dan hosts serta mendukung sampai dengan 1,152 disk drives dengan kapasitas 332 terabytes. Storage terbaru HP ini memungkinkan kinerja sampai 3,5 juta input-ouput prosessors (IOPs). XP 24000 juga mendukung sampai 247 petabytes external storage untuk pertumbuhan tanpa batas secara virtual.

Keunggulan lainnya yang dimiliki XP24000 adalah bullet proof (anti peluru) dan disaster proof (tahan bencana alam). Hewlett Packard mengungkapkan bahwa harga dari XP24000 tergantung dengan berapa besar kapasitas storage yang bisa disimpan oleh sebuah perusahaan. [E1]

Merecovery Data Yang Hilang dengan GDB

Merecovery Data Yang Hilang dengan GDB

Setelah lama kita bekerja membuat laporan baik itu laporan kerja, skripsi atau laporan lainnya, dengan memakan waktu yang cukup lama dan mungkin juga memakan biaya yang lumayan Gede juga untuk mencari bahan referensi laporan itu. Dan juga seringkali kita menyimpan foto-foto pribadi, Foto Keluarga dan Foto-Foto Pekerjaan yang mungkin kita belum membackup ke storage lain seperti Flashdisk dan CD/DVD. Tanpa di sengaja (Human Error), Virus atau System Operasi yang error mengakibatkan tiba-tiba data itu semua hilang. Sementara kita masih membutuhkan data itu, tenang...tenang tidak usah bimbang or pusing atau bahkan lempar-lempar barang karena kesal..Mendingan tenangin dulu. Kemudian coba Lihat, kalo memang harddisk itu partisinya hilang semua. Coba kita lakukan step-step ini :

1. Cari Harddisk lain yang besar kapasitasnya minimal sama atau lebih besar lebih baik, untuk loading system windows dan media untuk nyimpan data yang hilang tadi.

2. Kalo Harddisknya masing kosong, Instal ulang windowsnya di komputer itu dan buat menjadi 2 partisi saja.

3. Setelah selesai install ulang, posisikan harddisk itu di Slave dan harddisk yang ada windowsnya di Primary Master. Kemudian nyalakan dan biarkan loading masuk windows.

4. Oops jangan lupa CD/DVD Rom jangan sampe tidak dipasang, untuk menginstall program si Recovery Data itu....

5. Setelah step-step diatas sudah dan sekarang posisi windows sudah standby. Siapkan CD program GetDataBacknya,

6. Kalau FAT yang sudah terinstalkan pada Harddisk yang hilang datanya itu NTFS, maka pakai GDB yang NTFS. Kalau tidak ada Download disini

7. Kalau misalkan FAT32 pakai GDB yang buat FAT32 atau Download disini

8. Setelah Program GDB diinstalkan, buka program aplikasi pada menu start-All Program-Runtime Software-GetDataBack.

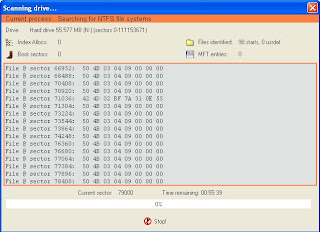

9. Kemudian akan muncul tampilan seperti dibawah ini.

10. Setelah itu next lagi sampai muncul tampilan seperti dibawah ini, kemudian pilih Logical drives terus pilih kapasitas harddsik yang mau di recovery datanya lalu klik next lagi.

11. Setelah muncul tampilan seperti dibawah ini, kita bisa memilih default track dan besaran kapasitasnya atau menentukan sendiri. Lalu klik next lagi

12. Maka akan muncul proses seperti gambar dibawah ini,biarkan proses scanning data sampai beres. Kemudian kita bisa simpan hasil recovery dari program GDB pada Harddisk yang telah disiapkan tadi.

Tanda - Tanda Lailatul Qadar

Tanda - Tanda Lailatul Qadar

Alhmadulillah hr ini kita sudah menjalankan shaum di bulan ramadhan ini di hari yg ke-23 dan malam yang ke-24 ya, semoga di hari yg ke 23 ini sudah banyak target yang kita capai dan lebih meningkatkan kualitas keimanan kita kepada Allah SWT.

Dalam setiap bulan Ramadhan, malam Lailatul Qadar (Al-Qadr) selalu datang, pasti semua semua umat muslim tidak ingin melewatkan malam Al-Qadr, sebab seperti yang kita tahu bahwa Lailatul Qadar mempunyai kedudukan yang istimewa dalam Islam, karena malam tersebut diakui sebagai malam yang lebih baik dari seribu bulan. Pada malam tersebut turunlah para malaikat (termasuk malaikat Jibril) dengan izin Allah SWT untuk mengatur segala urusan. Malam tersebut akan penuh dengan kesejahteraan sampai terbit fajar.

Seperti halnya kematian, malam Lailatul Qadar juga dirahasikan keberadaannya oleh Allah SWT supaya manusia lebih mempergunakan seluruh waktunya untuk beribadah dan mengingatnya dengan tetap mawas diri setiap saat, selalu berbuat kebaikan dan taat kepada Tuhannya.

Memang ada beberapa perbedaan hadits yang meriwayatkan tentang malam Al-Qadr ini, seperti hadits :

Dari Ibnu Umar ra, ada beberapa orang sahabat Nabi Saw yang bermimpi bahwa Lailaitul Qadar akan datang pada pada tujuh malam terakhir bulan Ramadhan, Rasulullah SAW bersabda: "Aku juga melihat ru'yah kalian pada tujuh malam terakhir bulan tersebut. Maka barang siapa yang menginginkannya, dapatkanlah malam tersebut pada tujuh malam terakhir"

"Aku juga melihat Lailatul Qadar dalam mimpi seperti kalian yaitu pada tujuh malam terakhir" (dengan mempergunakan kalimat Tawaata'a). Hadis ini bersinggungan dengan sebuah hadis yang berbunyi: "Seseorang telah melihat malam Lailatul Qadar pada tujuh malam terakhir bulan Ramadhan, maka Nabi bersabda: "Dapatkanlah malam mulia itu, pada tujuh malam terakhir" (Dengan mempergunakan kata Ra'a). Riwayat Muslim menyatakan bahwa Lailatul Qadar jatuh pada tujuh malam terakhir sedang riwayat Bukhari ada yang melihat jatuh pada malam ketujuh dan ada yang melihat sepuluh terakhir.

Karena perbedaan kalimat pada kedua hadis tersebut (dalam riwayat Muslim mempergunakan kalimat Tawata'a sedangkan riwayat Bukhori tidak mempergunakan kalimat tersebut), timbullah perbedaan pendapat di antara para ulama dalam menentukan datangnya malam Lailatul Qadar, ada yang mengatakan pada tujuh malam terakhir dan ada juga yang mengatakan sepuluh malam terakhir. Padahal secara tidak langsung bilangan tujuh masuk ke dalam sepuluh, maka Rasulullah pun menentukan bahwa malam Lailatul Qadar jatuh pada tujuh malam terakhir, karena makna Tawaata'a pada hadis yang diriwayatkan Muslim berarti Tawaafuq (sesuai atau sama).

Sebagian ulama berpendapat bahwa yang dimaksud dengan tujuh di sini adalah tujuh malam terakhir bulan Ramadhan. Berdasarkan hadist yang diriwayatkan Ali ra, bahwasanya Rasulullah SAW bersabda: "Dapatkanlah Lailatul Qadar pada sepuluh malam terakhir bulan Ramadhan, seandainya kalian kehilangan hari-hari sebelumnya maka jangan sampai kalian melewatkan malam-malam terakhir bulan tersebut"

Diriwayatkan oleh Ibnu Umar ra, ia berkata, bahwasanya Rasulullah Saw bersabda: "Dapatkanlah Lailatul Qadar pada sepuluh malam terakhir bulan Ramadhan, apabila kalian merasa lemah atau tidak mampu melaluinya maka jangan sampai kalian kehilangan tujuh malam berikutnya" Dari berbagai versi hadis yang ada, telah terbukti bahwa Lailatul Qadar jatuh pada sepuluh malam terakhir bulan Ramadhan.

Sebagian ulama berpendapat bahwa Lailatul Qadar jatuh pada malam dua puluh dua dan paling akhir jatuh pada malam dua puluh delapan, berdasarkan sebuah hadis yang diriwayatkan oleh Bukhori dari Ibnu Abbas bahwasanya Rasulullah SAW bersabda: "Dapatkanlah Lailatul Qadar pada sepuluh malam terakhir bulan Ramadhan. Akan tetapi malam Lailatul Qadar sendiri jatuh pada malam ke sembilan, tujuh dan lima Ramadhan (bilangan ganjil).

Dari riwayat hadist yang berbeda lahirlah pendapat para ulama yang beragam (tidak kurang dari empat puluh pendapat). Malam Lailatul Qadar mempunyai ciri dan keistimewaan tersendiri yang tidak dapat kita kenali, kecuali setelah berlalunya malam tersebut. Salah satu ciri atau keistimewaan tersebut adalah; terbitnya matahari seperti biasa akan tetapi memancarkan cahaya redup (tidak bersinar terang seperti biasa), berdasarkan sebuah hadis: dari Zur Bin Hubaisy, ia berkata: "Aku mendengar Ubay Bin Ka'ab berkata: "Barang siapa yang bangun di tengah malam selama satu tahun ia akan mendapatkan Lailatul Qadar" Ayahku berkata: "Demi Allah tidak ada Tuhan selain dia, malam itu terdapat di bulan Ramadhan, demi Tuhan aku mengetahuinya, tapi malam manakah itu? Malam dimana Rasulullah memerintahkan kita untuk bangun untuk beribadah. Malam tersebut adalah malam ke dua puluh tujuh, yang ditandai dengan terbitnya matahari berwarna putih bersih tidak bercahaya seperti biasanya".

Diriwayatkan dari Ibnu Khuzaimah dari hadis Ibnu Abbas: "Ketika Lailatul Qadar pergi meninggalkan, bumi tidak terasa dingin, tidak juga panas, dan matahari terlihat berwarna merah pudar" dan dari Hadits Ahmad: "Pada hari itu tidak terasa panas ataupun dingin, dunia sunyi, dan rembulan bersinar" Dari hadis kedua kita dapat menyimpulkan bahwa ciri-ciri tersebut hanya ada pada waktu malam hari.

Malam Lailatul Qadar bukanlah malam yang penuh dengan bintang yang bersinar (sebagaimana diperkirakan orang) akan tetapi Lailatul Qadar adalah malam yang mempunyai tempat khusus di sisi Allah. Dimana setiap Muslim dianjurkan untuk mengisi malam tersebut dengan ibadah dan mendekatkan diri padanya.

Imam Thabari mengatakan: "Tersembunyinya malam Lailatul Qadar sebagai bukti kebohongan orang yang mengatakan bahwa pada malam itu akan datang ke dalam penglihatan kita sesuatu yang tidak akan pernah kita lihat pada malam-malam yang lain sepanjang Tahun, sehingga tidak semua orang yang beribadah sepanjang tahunnya mendapat Lailatul Qadar" Sedangkan Ibnu Munir mengatakan bahwa tidak sepantasnya kita menghukumi setiap orang dengan bohong, karena semua ciri-ciri tersebut bisa dialami oleh sebagian golongan umat, selayaknya karamah yang Allah berikan untuk sebagian hambanya, karena Nabi sendiri tidak pernah membatasi ciri-ciri yang ada, juga tidak pernah menafikan adanya karamah.

Ia meneruskan: Lailatul Qadar tidak selamanya harus diiringi keajaiban atau kejadian-kejadian aneh, karena Allah lebih mulia kedudukannya untuk membuktikan dan memberikan segala sesuatu sesuai dengan kehendaknya. Sehingga ada yang mendapatkan malam Lailatul Qadar hanya dengan beribadah tanpa melihat adanya keanehan, dan ada sebagian lain yang melihat keanehan tanpa di sertai ibadah, maka penyertaan ibadah tanpa disertai keanehan kedudukannya akan lebih utama di sisi Tuhan.

Ada sebagian pendapat yang mengatakan bahwa salah satu ciri datangnya malam Lailatul Qadar adalah melihat segala sesuatu yang ada di bumi ini tertunduk dan sujud ke hadirat-Nya. Sebagian lain mengatakan pada malam itu dunia terang benderang, dimana kita dapat melihat cahaya dimana-mana sampai ke tempat-tempat yang biasanya gelap. Ada juga yang mengatakan orang yang mendapatkan malam Lailatul Qadar dapat mendengar salam dan khutbahnya malaikat, bahkan ada yang mengatakan bahwa salah satu ciri tersebut adalah dikabulkannya do'a orang yang telah diberikannya taufik.

Secara qath-i ; Memang tidak ada kepastian mengenai kapan datangnya Lailatul Qadar, suatu malam yang dikisahkan dalam Al-Qur’an “lebih baik dari seribu bulan”.

Ada Hadits yang diriwayatkan Abu Dawud, meyebutkan bahwa Nabi pernah ditanya tentang Lailatul Qadar. Beliau menjawab: “Lailatul Qadar ada pada setiap bulan Ramadhan.” (HR Abu Dawud).

Namun menurut hadits lainnya yang diriwayatkan Aisyah, Nabi Muhammad SAW memerintahkan: “Carilah Lailatul Qadar itu pada tanggal gasal dari sepuluh terakhir pada bulan Ramadhan”. (HR. Bukhari).

Dan menurut pendapat yang lain, Lailatul Qadal itu terjadi pada 17 Ramadhan, 21 Ramadhan, 24 Ramadhan, tanggal gasal pada 10 akhir Ramadhan, Dan lain-lain.

Paling tidak ada tiga keutamaan yang digambarkan peristiwa lailatul qodar :

Pertama, orang yang beribadah pada malam itu bagaikan beribadah selama 1000 bulan, 83 tahun empat bulan. Diriwayatkan, ini menjadi penggembira umat Nabi Muhammad SAW yang berumur lebih pendek dibanding umat nabi-nabi terdahulu.

Kedua, para malaikat pun turun ke bumi, mengucapakan salam kesejahteraan kepada orang-orang yang beriman.

Dan ketiga, malam itu penuh keberkahan hingga terbit fajar.

Imam Bukhari dan Muslim, dari Abu Hurairah meriwayatkan Rasulullah SAW bersabda : “Siapa beribadah di malam Lailatul Qadar dengan rasa iman dan mengharap pahala dari Allah, ia akan diampuni dosanya yang telah lalu.”

Diantara hikmah tidak diberitahukannya tanggal yang pasti tentang Lailatul Qadar adalah untuk memotivasi umat agar terus beribadah, mencari rahmat dan ridha Allah kapan saja dan dimana saja, tanpa harus terpaku pada satu hari saja. Jika malam Lailatul Qadar ini diberitahukan tanggal kepastiannya, maka orang akan beribadah sebanyak-banyaknya hanya pada tanggal tersebut dan tidak giat lagi beribadah ketika tanggal tersebut sudah lewat. Umat Islam hanya ditunjukkan tanda-tanda kehadirannya.

Di antara tanda-tanda datangnya Lailatul Qadar adalah :

Pada hari itu matahari bersinar tidak terlalu panas dengan cuaca sangat sejuk, sebagaimana hadits riwayat Imam Muslim. Pada malam harinya langit nampak bersih, tidak nampak awan sedikit pun, suasana tenang dan sunyi, tidak dingin dan tidak panas. Hal ini berdasarkan riwayat, Imam Ahmad. Dalam Mu’jam at-Thabari al-Kabir disebutkan bahwa Rasulullah SAW bersabda: “Malam Lailatul Qadar itu langit bersih, udara tidak dingin atau panas, langit tidak berawan, tidak ada hujan, bintang tidak nampak dan pada siang harinya matahari bersinar tidak begitu panas.”

Amalan-amalan untuk Mendapatkan Lailatul Qadar :

Para ulama kita mengajarkan, agar mendapatkan keutamaan Lailatul Qadar, maka hendaknya kita memperbanyak ibadah selama bulan Ramadhan, diantaranya :

1. Senantiasa shalat fardhu lima waktu berjama’ah.

2. Mendirikan qiyamur ramdhan / qiyamul lail shalat malam atau (shalat tarawih, tahajud, dll)

3. Membaca Al-Qur’an sebanyak-banyaknya dengan tartil.

4. Memperbanyak dzikir, istighfar dan berdoa.

5. Memperbanyak membaca Do’a : “Ya Allah, Sesungguhnya Engkau Dzat Maha Pengampun lagi Maha Pemurah, senang pada ampunan, maka ampunilah kami, wahai Dzat yang Maha Pemurah”.

Semoga dengan keterangan hadits-hadits diatas, terlepas dari perbedaan kapan waktunya, semoga menjadikan motivasi dan pembekalan untuk kita agar lebih meningkatkan kualitas ibadah kita kepada Allah SWt di bulan yang penuh ampunan ini, dan bulan dimana semua amalan dilipat gandakan, serta bulan dimana semua doa terijabah dan digolongkan kedalam golongan orang-orang yang berTaqwa dan dicintai Allah SWT & Rasulullah Muhammad SAW.Amiiiin

IT Security Threats Caused By Wireless 'Parasites'

IT Security Threats Caused By Wireless 'Parasites'

Many computer users search for an available wireless network to tap into—whether at the mall, at school or at home—and whether they have permission to use that network or not. Knowingly or unknowingly, these wireless "parasites" may be doing more than filching a signal. When they connect, they can open up the network—and all the computers on it—to an array of security breaches.

These problems are compounded when someone allowed to use an organization's wireless network adds an unauthorized wireless signal to increase the main network's signal strength. These unauthorized access points are especially vulnerable, often unprotected by any security measures that may exist on the main network.

At home, people usually use passwords to protect their wireless network from unauthorized access. But a new study by the A. James Clark School of Engineering's Michel Cukier indicates passwords alone may not provide enough protection for home wireless networks and are particularly inadequate for the wireless networks of larger organizations. Cukier is an assistant professor of mechanical engineering and affiliate of the Clark School's Center for Risk and Reliability and Institute for Systems Research at the University of Maryland.

At many organizations and locations around the country, thousands of users access widespread wireless network legitimately at any given time. But in turn, some of these users set up their own wireless networks, linked to the official network, to increase the signal in their office or home—what computer experts call an unmanaged wireless access point.

"If these secondary connections are not secure, they open up the entire network to trouble," Cukier said. "Unsecured wireless access points pose problems for businesses, cities and other organizations that make wireless access available to customers, employees, and residents. Unsecured connections are an open invitation to hackers seeking access to vulnerable computers."

Cukier recommends that wireless network owners and administrators take the following precautions to better secure wireless networks from "parasites" trolling for access and unsecured connections set up by legitimate users:

Limited signal coverage

Limit the strength of your wireless network so it cannot be detected outside the bounds of your home or office.

Turn off SSID broadcasting

A Service Set IDentifier (SSID) is a code attached to packets (bits of information) on a wireless network that is used to identify each packet as part of that network. When SSID broadcasting is enabled on a wireless network, this network can be identified by all wireless clients within range. Conversely when SSID broadcasting is disabled, the wireless network is not visible (to casual users) unless this code is entered in advance into the client's network setting.

WPA/WEP encryption

Encrypted communication will protect confidential information from being disclosed. If the traffic over the wireless network is encrypted, an attacker must decrypt the password before retrieving information transmitted over the network. There are two encryption schemes available: Wired Equivalent Privacy (WEP) and Wi-Fi Protected Access (WPA). In practice, only one of them can be used at a time. Regular changing of the encryption key may also help to protect the network. Whenever possible, WPA should be used as WEP can be decrypted by hackers equipped with special software.

Key management

Even if encryption is used, if the key to this encryption (generated by the network) is not changed often, a hacker might crack the key and decrypt the communication. Therefore, the key must be regularly changed.

MAC address

If a wireless access point only accepts connections from known MAC addresses (essentially a serial number unique to each manufactured network adaptor), a potential attacker will need to learn the addresses of legitimate computers in order to access the wireless network.

Verifying Wireless Hackers For Homeland Security

Verifying Wireless Hackers For Homeland Security

Wireless Sensor Networks (WSNs) used to detect and report events including hurricanes, earthquakes, and forest fires and for military surveillance and antiterrorist activities are prone to subterfuge. In the International Journal of Security and Networks, computer scientists at Florida Atlantic University describe a new antihacking system to protect WSNs.

Feng Li, Avinash Srinivasan, and Jie Wu explain that there are two types of cyber-sabotage that might occur on a WSN. The first is the fabricated report with false votes attack in which phony data is sent to the base station with forged validation. This presents the authorities monitoring a WSN for impending disaster with a quandary: if the data arriving from the network is validated but false, how can they know for sure?

The second kind of attack adds false validation votes to genuine incoming data. The problem facing those monitoring the WSN now is if genuine data is being labeled as false, how to trust any data arriving from the WSN.

Li and colleagues point out that most existing WSN systems have built-in software on the network that can ward off the first kind of attack so that false data usually cannot be given valid credentials and those monitoring the system will be able to spot subterfuge easily. However, WSNs are not usually protected against the second kind of attack, so that a genuine impending disaster cannot be verified remotely, which defeats the purpose of a WSN.

The team has now devised a Probabilistic Voting-based Filtering Scheme (PVFS) to deal with both of these attacks simultaneously. They used a general en-route filtering scheme that can achieve strong protection against hackers while maintaining normal filtering to make the WSN viable.

The scheme breaks WSNs into clusters, and locks each cluster to a particular data encryption key. As data reaches headquarters from the WSN clusters, the main cluster-heads along the path checks the report together with the votes, acting as the verification nodes in PVFS. The verification node is set up so that it will not drop a report immediately it finds a false vote, instead it will simply record the result. Only when the number of verified false votes reaches a designed threshold will a report be dropped.

This way, should a saboteur compromise one or more sensors on any given WSN to launch an attack, the PVFS will apply probability rules to determine the likelihood that this has happened. It will do so based on data arriving from other sensors in different clusters before reporting incoming data as false.

Detecting compromised sensors in a WSN in this way is of vital important to homeland security as well as successfully tracking natural events with the potential to devastate cities. By countering sabotage, false alarms that waste response efforts could be minimized in times of impending crisis.

Building an IT Governance Committee

Building an IT Governance Committee

Editor's Note: In a recent Harvard Business Review article, authors Richard Nolan and Warren McFarlan explored the role of the board of directors in IT governance—and how most "fall into the default mode of applying a set of tacit or explicit rules cobbled together from the best practices of other firms." Instead, they argue, directors need their own framework to develop IT policies. First step: Determine your current approach, or mode (support, factory, turnaround, or strategic), to IT.

In this excerpt, Nolan and McFarlan discuss how to build an IT governance committee. Nolan is an emeritus professor of business at Harvard Business School and a professor of management and organization at the University of Washington Business School in Seattle. McFarlan is a Baker Foundation Professor and the Albert H. Gordon Professor of Business Administration emeritus at Harvard Business School.

How do you set up an IT governance committee? A company that decides it needs board-level IT oversight must do three things: Select the appropriate members and the chairman, determine the group's relationship to the audit committee, and prepare the charter. The first two are especially important.

We recommend that the IT governance group be made up of independent directors, as is the case with audit and compensation committees. Chairmanship is also critical. For firms in support, factory, or turnaround modes, the chairperson need not be an IT expert but should certainly be a tough-minded, IT-savvy business executive—either a CEO or a top manager who has overseen the use of IT to gain strategic advantage in another organization.

The expert's job is to challenge entrenched in-house thinking.In any case, at least one person on the committee should be an IT expert who should operate as a peer at the senior management and board level. The expert's job is to challenge entrenched in-house thinking. He or she should not think ill of technology-averse cultures and must be a skilled communicator who does not hide behind technology jargon or talk down to board members. The expert should help the committee avoid dwelling on the difficulties of the work and emphasize instead the opportunities. The focus should be on the big picture: Conversations about IT strategy are hard and can be discouraging if the committee gets dragged down in technical details. (In fact, when looking for someone who fits these criteria, boards may find that many talented CIOs and CTOs drop off the list of potential IT committee members.) The IT expert must have not only a solid grounding in the firm's overall business needs but also a holistic view of the organization and its systems architecture. This is particularly important if the firm chooses to outsource its functions and connect multiple vendors across a network. The expert must also thoroughly understand the underlying dynamics governing changes in technology and their potential to alter the business's economic outlook.

Generally speaking, the IT expert serves much the same function as the certified financial expert on an audit committee. A CIO or CTO with solid experience in the management of IT qualifies; for example, the IT oversight committee chairman for the Great Atlantic & Pacific Tea Company (A&P) was previously CEO of an extremely successful supermarket chain on the West Coast, where he achieved impressive business results through effective IT system implementation and management. As chair of the IT committee, he helps balance his company's short-term business needs with long-term IT investments.

Unfortunately, skilled, business-oriented technology strategists are in short supply. In the absence of such a person within a company, an IT consultant who can help sort out technology issues can fit the bill, as might a divisional CEO or COO who is actively managing IT. Alternatively, a manager who has served in an influential technology company such as Microsoft or Oracle can help a firm determine its place on the strategic impact grid, begin to embrace emerging technologies, and locate other experts who can serve on the committee.

Businesses in strategic mode should have an IT oversight committee chaired by an IT expert. In this mode, it's even more important to get the membership right. For example, the chairman of the IT committee for Novell—a company in strategic mode—founded a major IT-strategy-consulting company, sold it to one of the then Big Six accounting firms, and continued as a senior partner in that firm's IT consulting business. Two other members of Novell's IT committee previously served as CIOs in major Fortune 100 companies; they also serve on Novell's audit committee.

We recommend that the relationship of the IT governance committee to the audit committee be very close, because IT issues can affect economic and regulatory matters such as Sarbanes-Oxley compliance. For this reason, it's a good idea to have one audit committee member serve on the IT oversight committee. The charter of the IT committee should explicitly describe its relationship to the audit group, as well as its organization, purpose, oversight responsibilities, and meeting schedule.

Alternatif Hosting Gratis, Unlimited & Dibayar?

Alternatif Hosting Gratis, Unlimited & Dibayar?

Bagi kamu yang punya web/blog khususnya tentang download-download file seperti Mp3, Video, Ebook dan lain-lain, tentunya membutuhkan layanan hosting untuk menaruh file-file tersebut, dan pastinya pingin yang gratis bukan?. Untuk layanan yang gratis biasanya akan ada kendala-kendala yang dihadapi, Misalnya :

- Kapasitas penyimpanan yang terbatas.

- Batasan ukuran file yang kecil (maksimal 5MB).

- Batasan Traffic maksimum

- dll.

Sekarang ini ada sebuah layanan yang bisa mengatasi masalah-masalah tersebut dan tentunya dengan gratis, yaitu ziddu. Apa aja yang didapat dari ziddu tersebut?

- Kapasitas penyimpanan yang tak terbatas. (Bisa upload file sebanyak-banyaknya).

- Batasan ukuran file lumayan besar (200 MB).

- Tanpa ada batasan traffic.

- Kamu akan dibayar jika ada yang mendownload file tersebut.

Untuk poin yang terakhir mungkin masih pada bingung & tanda tanya???, apakah benar kita akan dibayar jika ada yang mendownload file-file kita?. Jawabnya "BENER-BENER DIBAYAR", walaupun memang sedikit yaitu $0.001 per unik file yang didownload, Tapi lumayan kan, sudah gratis dibayar lagi. Ini juga bisa menjadikan alternatif baru bagi yang pingin mendapatkan penghasilan tambahan (dollar)dengan media blog.

Gimana? K-mu Tertarik tidak? Kalau memang K-mu tertarik buruan DAFTAR DISINI.

Sandal Jepit (Renungan)

Sandal Jepit

Disebuah toko sepatu di kawasan perbelanjaan termewah di sebuah kota, nampak di etalase sebuah sepatu dengan anggun diterangi oleh lampu yang indah. Dari tadi dia nampak jumawa dengan posisinya, sesekali dia menoleh ke kiri dan ke kanan untuk memamerkan kemolekan designnya, haknya yang tinggi dengan warna coklat tua semakin menambah kemolekan yang dimilikinya.

Pada saat jam istirahat, seorang pramuniaga yang akan makan siang meletakkan sepasang sandal jepit tidak jauh dari letak sang sepatu.

"Hai sandal jepit, sial sekali nasib kamu, diciptakan sekali saja dalam bentuk buruk dan tidak menarik", sergah sang sepatu dengan nada congkak.

Sandal jepit hanya terdiam dan melemparkan sebuah senyum persahabatan.

"Apa menariknya menjadi sandal jepit ?, tidak ada kebanggaan bagi para pemakainya, tidak pernah mendapatkan tempat penyimpanan yang istimewa, dan tidak pernah disesali pada saat hilang, kasihan sekali kamu", ujar sang sepatu dengan nada yang semakin tinggi dan bertambah sinis.

Sandal jepit menarik nafas panjang, sambil menatap sang sepatu dengan tatapan lembut, dia berkata

"Wahai sepatu yang terhormat, mungkin semua orang akan memiliki kebanggaan jika memakai sepatu yang indah dan mewah sepertimu. Mereka akan menyimpannya di tempat yang terjaga, membersihkannya meskipun masih bersih, bahkan sekali-sekali memamerkan kepada sanak keluarga maupun tetangga yang berkunjung ke rumahnya". Sandal jepit berhenti berbicara sejenak dan membiarkan sang sepatu menikmati pujiannya.

"Tetapi sepatu yang terhormat, kamu hanya menemaninya di didalam kesemuan, pergi ke kantor maupun ke undangan-undangan pesta untuk sekedar sebuah kebanggaan. Kamu hanya dipakai sesekali saja. Bedakan dengan aku. Aku siap menemani kemana saja pemakaiku pergi, bahkan aku sangat loyal meski dipakai ke toilet ataupun kamar mandi. Aku memunculkan kerinduan bagi pemakaiku. Setelah dia seharian dalam cengkeraman keindahanmu, maka manusia akan segera merindukanku. Karena apa wahai sepatu?. Karena aku memunculkan kenyamanan dan kelonggaran. Aku tidak membutuhkan perhatian dan perawatan yang spesial. Dalam kamus kehidupanku, jika kita ingin membuat orang bahagia maka kita harus menciptakan kenyamanan untuknya", Sandal jepit berkata dengan antusias dan membiarkan sang sepatu terpana.

"Sepatu ! Sahabatku yang terhormat, untuk apa kehebatan kalau sekedar untuk dipamerkan dan menimbulkan efek ketakutan untuk kehilangan. Untuk apa kepandaian dikeluarkan hanya untuk sekedar mendapatkan kekaguman." Sepatu mulai tersihir oleh ucapan sandal jepit.

"Tapi bukankah menyenangkan jika kita dikagumi banyak orang", jawab sepatu mencoba mencari pembenar atas posisinya.

Sandal jepit tersenyum dengan bijak "Sahabatku! ditengah kekaguman sesungguhnya kita sedang menciptakan tembok pembeda yang tebal, semakin kita ingin dikagumi maka sesungguhnya kita sedang membangun temboknya"

Dari pintu toko nampak sang pramuniaga tergesa-gesa mengambil sandal jepit karena ingin bersegera mengambil air wudhu. Sambil tersenyum bahagia sandal jepit berbisik kepada sang sepatu

"Lihat sahabatku, bahkan untuk berbuat kebaikanpun manusia mengajakku dan meninggalkanmu"

Sepatu menatap kepergian sandal jepit ke mushola dengan penuh kekaguman seraya berbisik perlahan "Terima kasih, engkau telah memberikan pelajaran yang berharga sahabatku, sandal jepit yang terhormat".

Selamat menjalani hari dengan penuh rahmat

Pandangan Imu Menurut Islam

PANDANGAN ILMU MENURUT ISLAM

1. Apakah Ilmu itu ?

Ilmu merupakan kata yang berasal dari bahasa Arab, masdar dari ‘alima – ya’lamu yang berarti tahu atau mengetahui. Dalam bahasa Inggris Ilmu biasanya dipadankan dengan kata Science, sedang pengetahuan dengan knowledge. Dalam bahasa Indonesia kata science umumnya diartikan Ilmu tapi sering juga diartikan dengan Ilmu Pengetahuan, meskipun secara konseptual mengacu pada makna yang sama. Untuk lebih memahami pengertian Ilmu (science) di bawah ini akan dikemukakan beberapa pengertian :

“Ilmu adalah pengetahuan tentang sesuatu bidang yang disusun secara bersistem menurut metode-metode tertentu yang dapat digunakan untuk menerangkan gejala-gejala tertentu dibidang (pengetahuan) itu (Kamus Besar Bahasa Indonesia)

“Science is knowledge arranged in a system, especially obtained by observation and testing of fact (And English reader’s dictionary)

“Science is a systematized knowledge obtained by study, observation, experiment” (Webster’s super New School and Office Dictionary)

Dari pengertian di atas nampak bahwa Ilmu memang mengandung arti pengetahuan, tapi pengetahuan dengan ciri-ciri khusus yaitu yang tersusun secara sistematis atau menurut Moh Hatta (1954 : 5) “Pengetahuan yang didapat dengan jalan keterangan disebut Ilmu”.

2. Kedudukan Ilmu Menurut Islam

Ilmu menempati kedudukan yang sangat penting dalam ajaran islam , hal ini terlihat dari banyaknya ayat AL qur’an yang memandang orang berilmu dalam posisi yang tinggi dan mulia disamping hadist-hadist nabi yang banyak memberi dorongan bagi umatnya untuk terus menuntut ilmu.

Didalam Al qur’an , kata ilmu dan kata-kata jadianya di gunakan lebih dari 780 kali, ini bermakna bahwa ajaran Islam sebagaimana tercermin dari AL-Qur’an sangat kental dengan nuansa-nuansa yang berkaitan dengan ilmu, sehingga dapat menjadi ciri penting dari agama Islam sebagaimana dikemukakan oleh Dr Mahadi Ghulsyani9(1995;; 39) sebagai berikut ;

‘’Salah satu ciri yang membedakan Islam dengan yang lainnya adalah penekanannya terhadap masalah ilmu (sains), Al quran dan Al –sunah mengajak kaum muslim untuk mencari dan mendapatkan Ilmu dan kearifan, serta menempatkan orang-orang yang berpengetahuan pada derajat tinggi’’

ALLAH S.W.T berfirman dalam AL-Qur’an surat AL Mujaadilah ayat 11 yang berbunyi :

“Hai orang-orang yang beriman, apabila dikatakan kepadamu: "Berlapang-lapanglah dalam majelis", maka lapangkanlah, niscaya Allah akan memberi kelapangan untukmu. Dan apabila dikatakan: "Berdirilah kamu, maka berdirilah, niscaya Allah akan meninggikan orang-orang yang beriman di antaramu dan orang-orang yang diberi ilmu pengetahuan beberapa derajat. Dan Allah Maha Mengetahui apa yang kamu kerjakan”

Ayat di atas dengan jelas menunjukan bahwa orang yang beriman dan berilmu akan menjadi memperoleh kedudukan yang tinggi. Keimanan yang dimiliki seseorang akan menjadi pendorong untuk menuntut ILmu ,dan Ilmu yang dimiliki seseorang akan membuat dia sadar betapa kecilnya manusia dihadapan ALLah, sehingga akan tumbuh rasa kepada

ALLah bila melakukan hal-hal yang dilarangnya, hal ini sejalan dengan firman ALLah:

“Dan demikian (pula) di antara manusia, binatang-binatang melata dan binatang-binatang ternak ada yang bermacam-macam warnanya (dan jenisnya). Sesungguhnya yang takut kepada Allah di antara hamba-hamba-Nya, hanyalah ulama (orang yang berilmu). Sesungguhnya Allah Maha perkasa lagi Maha Pengampun”.(Surat faathir:28)

Disamping ayat-ayat Al-Qur’an yang memposisikan Ilmu dan orang berilmu sangat istimewa, AL-Qur’an juga mendorong umat islam untuk berdo’a agar ditambahi ilmu, seperti tercantum dalam AL-Qur’an surat Thaha ayat 114 yang berbunyi :

“Dan katakanlah : ”Ya Tuhanku, tambahkanlah kepadaku ilmu pengetahuan “.

Dalam hubungan inilah konsep membaca, sebagai salah satu wahana menambah ilmu ,menjadi sangat penting,dan islam telah sejak awal menekeankan pentingnya membaca , sebagaimana terlihat dari firman

ALLAH SWT yang pertama diturunkan yaitu surat Al-Alaq ayat 1 sampai dengan ayat 5 yang artuinya:

“Bacalah dengan meyebut nama Tuhan-mu yang menciptakan. Dia telah menciptakan Kamu dari segummpal darah. Bacalah, dan Tuhan-mulah yang paling pemurah. Yang mengajar (manusia ) dengan perantara kala.Dia mengajarkan kepada manusia apa yang tidak diketahui.”

Ayat –ayat tersebut, jelas merupakan sumber motivasi bagi umat islam untuk tidak pernah berhenti menuntut ilmu, untuk terus membaca, sehingga posisi yang tinggi dihadapan ALLAH SWT akan tetap terjaga, yang berarti juga rasa takut kepeada ALLAH akan menjiwai seluruh aktivitas kehidupan manusia untuk melakukan amal shaleh, dengan demikian nampak bahwa keimanan yang dibarengi denga ilmu akan membuahkan amal, sehingga Nurcholis Madjd (1992: 130) meyebutkan bahwa keimanan dan amal perbuatan membentuk segi tiga pola hidup yang kukuh ini seolah menengahi antara iman dan amal .

Di samping ayat –ayat AL qur”an, banyak juga hadist yang memberikan dorongan kuat untukmenuntut Ilmu antara lain hadist berikut yang dikutip dari kitab jaami’u Ashogir (Jalaludin-Asuyuti, t. t :44 ) :

“Carilah ilmu walau sampai ke negri Cina, karena sesungguhnya menuntut ilmu itu wajib bagi setiap muslim’”(hadis riwayat Baihaqi).

“Carilah ilmu walau sampai ke negeri cina, karena sesungguhnya menuntut ilmu itu wajib bagi setiap muslim. Sesungguhnya Malaikat akan meletakan sayapnya bagi penuntut ilmu karena rela atas apa yang dia tuntut “(Hadist riwayat Ibnu Abdil Bar).

Dari hadist tersebut di atas , semakin jelas komitmen ajaran Islam pada ilmu, dimana menuntut ilmu menduduki posisi fardhu (wajib) bagi umat islam tanpa mengenal batas wilayah,

3. Klasifikasi Ilmu menurut ulama islam.

Dengan melihat uraian sebelumnya, nampak jelas bagaimana kedudukan ilmu dalam ajaran islam. AL-Qur’an telah mengajarkan bahwa ilmu dan para ulama menempati kedudukan yang sangat terhormat, sementara hadist nabi menunjukan bahwa menuntut ilmu merupakan suatu kewajiban bagi setiap muslim. Dari sini timbul permasalahan apakah segala macam Ilmu yang harus dituntut oleh setiap muslim dengan hukum wajib (fardu), atau hanya Ilmu tertentu saja ?. Hal ini mengemukan mengingat sangat luasnya spesifikasi ilmu dewasa ini .

Pertanyaan tersebut di atas nampaknya telah mendorong para ulama untuk melakukan pengelompokan (klasifikasi) ilmu menurut sudut pandang masing-masing, meskipun prinsip dasarnya sama, bahwa menuntut ilmu wajib bagi setiap muslim.

Syech Zarnuji dalam kitab Ta’liimu AL Muta‘alim (t. t. :4) ketika menjelaskan hadis bahwa menuntut ilmu itu wajib bagi setiap muslim menyatakan :

“Ketahuilah bahwa sesungguhya tidak wajib bagi setiap muslim dan muslimah menuntut segala ilmu, tetapi yang diwajibkan adalah menuntut ilmu perbuatan (‘Ilmu AL hal) sebagaimana diungkapkan, sebaik-baik ilmu adalah Ilmu perbuatan dan sebagus –bagus amal adalah menjaga perbuatan”.

Kewajiban manusia adalah beribadah kepada ALLAH SWT, maka wajib bagi manusia (Muslim, Muslimah) untuk menuntut ilmu yang terkaitkan dengan tata cara tersebut, seperti kewajiban shalat, puasa, zakat, dan haji, mengakibatkan wajibnya menuntut ilmu tentang hal-hal tersebut . Demikianlah nampaknya semangat pernyataan Syech Zarnuji, akan tetapi sangat di sayangkan bahwa beliau tidak menjelaskan tentang ilmu-ilmu selain “Ilmu Hal” tersebut lebih jauh di dalam kitabnya.

Sementara itu Al Ghazali di dalam Kitabnya Ihya Ulumudin mengklasifikasikan Ilmu dalam dua kelompok yaitu :

1). Ilmu Fardu a’in

2). Ilmu Fardu Kifayah, kemudian beliau menyatakan pengertian Ilmu-ilmu tersebut sebagai berikut :

“Ilmu fardu a’in . Ilmu tentang cara amal perbuatan yang wajib, Maka orang yang mengetahui ilmu yang wajib dan waktu wajibnya, berartilah dia sudah mengetahui ilmu fardu a’in “ (1979 : 82)

“Ilmu fardu kifayah. Ialah tiap-tiap ilmu yang tidak dapat dikesampingkan dalam menegakan urusan duniawi “ (1979 : 84)

Lebih jauh Al-Ghazali menjelaskan bahwa yang termasuk ilmu fardu a’in ialah ilmu agama dengan segala cabangnya, seperti yang tercakup dalam rukun Islam, sementara itu yang termasuk dalam ilmu (yang menuntutnya) fardhu kifayah antara lain ilmu kedokteran, ilmu berhitung untuk jual beli, ilmu pertanian, ilmu politik, bahkan ilmu menjahit, yang pada dasarnya ilmu-ilmu yang dapat membantu dan penting bagi usaha untuk menegakan urusan dunia.

Klasifikasi Ilmu yang lain dikemukakan oleh Ibnu Khaldun yang membagi kelompok ilmu ke dalam dua kelompok yaitu :

1. Ilmu yang merupakan suatu yang alami pada manusia, yang ia bisa menemukannya karena kegiatan berpikir.

2. Ilmu yang bersifat tradisional (naqli).

Bila kita lihat pengelompokan di atas , barangkali bisa disederhanakan menjadi 1). Ilmu aqliyah , dan 2). Ilmu naqliyah.

Dalam penjelasan selanjutnya Ibnu Khaldun menyatakan :

“Kelompok pertama itu adalah ilmu-ilmu hikmah dan falsafah. Yaitu ilmu pengetahuan yang bisa diperdapat manusia karena alam berpikirnya, yang dengan indra-indra kemanusiaannya ia dapat sampai kepada objek-objeknya, persoalannya, segi-segi demonstrasinya dan aspek-aspek pengajarannya, sehingga penelitian dan penyelidikannya itu menyampaikan kepada mana yang benar dan yang salah, sesuai dengan kedudukannya sebagai manusia berpikir. Kedua, ilmu-ilmu tradisional (naqli dan wadl’i. Ilmu itu secara keseluruhannya disandarkan kepada berita dari pembuat konvensi syara “ (Nurcholis Madjid, 1984 : 310)

Dengan demikian bila melihat pengertian ilmu untuk kelompok pertama nampaknya mencakup ilmu-ilmu dalam spektrum luas sepanjang hal itu diperoleh melalui kegiatan berpikir. Adapun untuk kelompok ilmu yang kedua Ibnu Khaldun merujuk pada ilmu yang sumber keseluruhannya ialah ajaran-ajaran syariat dari al qur’an dan sunnah Rasul.

Ulama lain yang membuat klasifikasi Ilmu adalah Syah Waliyullah, beliau adalah ulama kelahiran India tahun 1703 M. Menurut pendapatnya ilmu dapat dibagi ke dalam tiga kelompok menurut pendapatnya ilmu dapat dibagi kedalam tiga kelompok yaitu :

1). Al Manqulat

2). Al Ma’qulat dan

3). Al Maksyufat.

Adapun pengertiannya sebagaimana dikutif oleh A Ghafar Khan dalam tulisannya yang berjudul “Sifat, Sumber, Definisi dan Klasifikasi Ilmu Pengetahuan menurut Syah Waliyullah” (Al Hikmah, No. 11, 1993), adalah sebagai berikut :

1). Al Manqulat adalah semua Ilmu-ilmu Agama yang disimpulkan dari atau mengacu kepada tafsir, ushul al tafsir, hadis dan al hadis.

2). Al ma’qulat adalah semua ilmu dimana akal pikiran memegang peranan penting.

3). Al maksyufat adalah ilmu yang diterima langsung dari sumber Ilahi tanpa keterlibatan indra, maupun pikiran spekulatif

Selain itu, Syah Waliyullah juga membagi ilmu pengetahuan ke dalam dua kelompok yaitu :

1). Ilmu Al-Husuli, yaitu ilmu pengetahuan yang bersifat indrawi, empiris, konseptual, formatif aposteriori dan

2). Ilmu Al-Huduri, yaitu ilmu pengetahuan yang suci dan abstrak yang muncul dari esensi jiwa yang rasional akibat adanya kontak langsung dengan realitas ilahi .

Meskipun demikian dua macam pembagian tersebut tidak bersifat kontradiktif melainkan lebih bersifat melingkupi, sebagaimana dikemukakan A.Ghafar Khan bahwa Al-Manqulat dan Al-Ma’qulat dapat tercakup ke dalam ilmu Al-Husuli.

4. Apakah Filsafat itu ?

Secara etimologis filsafat berasal dari bahasa Yunani dari kata “philo” berarti cinta dan” sophia” yang berarti kebenaran, sementara itu menurut I.R. Pudjawijatna (1963 : 1)

“Filo artinya cinta dalam arti yang seluas-luasnya, yaitu ingin dan karena ingin lalu berusaha mencapai yang diinginkannya itu .

“Sofia artinya kebijaksanaan , bijaksana artinya pandai, mengerti dengan mendalam, jadi menurut namanya saja Filsafat boleh dimaknakan ingin mengerti dengan mendalam atau cinta dengan kebijaksanaan.

Ilmu mengkaji hal-hal yang bersifat empiris dan dapat dibuktikan, filsafat mencoba mencari jawaban terhadap masalah-masalah yang tidak bisa dijawab oleh Ilmu dan jawabannya bersifat spekulatif, sedangkan Agama merupakan jawaban terhadap masalah-masalah yang tidak bisa dijawab oleh filsafat dan jawabannya bersifat mutlak.

Menurut Sidi Gazlba (1976 : 25)

”Pengetahuan ilmu : lapangannya segala sesuatu yang dapat diteliti (riset dan/atau eksperimen) ; batasnya sampai kepada yang tidak atau belum dapat dilakukan penelitian”.

”Pengetahuan filsafat : segala sesuatu yang dapat dipikirkan oleh budi (rasio) manusia yang alami (bersifat alam) dan nisbi; batasnya ialah batas alam namun demikian ia juga mencoba memikirkan sesuatuyang diluar alam, yang disebut oleh agama Tuhan”.

Sementara itu Oemar Amin Hoesin (1964 : 7) mengatakan bahwa ilmu memberikan kepada kita pengetahuan, dan filsafat memberikan hikmat

5. Apakah Filsafat Ilmu itu ?

Filsafat ilmu pada dasarnya merupakan upaya untuk menyoroti dan mengkaji ilmu, dia berkaitan dengan pengkajian tentang obyek ilmu, bagaimana memperolehnya serta bagaimana dampai etisnya bagi kehidupan masyarakat. Secara umum kajian filsafat ilmu mencakup :

1. Aspek ontologis

2. Aspek epistemologis

3. Axiologis

Aspek ontologis berkaitan dengan obyek ilmu, aspek epistemologis berkaitan dengan metode, dan aspek axiologis berkaitan dengan pemanfatan ilmu. Dari sudut ini filosuf muslim telah berusaha mengkajinya dalam suatu kesatuan dengan prinsip dasar nilai-nilai keislaman yang bersumber pada Al-Qur’an dan Sunnah Rasul.

Rahasia Optimal Windows

Dibawah ini adalah daftar komponen Windows secara default diloading tetapi kemungkinan tidak diperlukan untuk beberapa kebutuhan (Sumber Techtree)

Computer Browser

Module ini untuk memonitor daftar dari computer yang terhubung kedalam jaringan Network. Module Computer Browser dapat dimatikan bila anda mengunakan computer dirumah tanpa terhubung dengan network / LAN.

Distributed Link Tracking Client

Module ini difungsikan untuk memonitor hubungan antar NTFS file didalam computer sendiri atau jaringn network dengan nama domain. Fungsi module ini hanya dibutuhkan bila seseorang membutuhkan link ke computer lain pada sebuah file. Tidak semua orang membutuhkan link dari dan ke computer anda untuk sebuah file dan anda dapat mematikan (Disable).

Error Reporting Service

Fungsi module Error Reporting Service adalah memberikan laporan bila Windows XP terganggu. Fungsi ini tidak berguna dan dapat di Disable.

Help and Support

Mendapatkan file support dengan menekan F1 untuk mengaktifkan. Apakah anda cukup sering melakukan dan membaca help file dari Windows ?, matikan fitur ini.

Indexing Service

Indexes contents and properties of files on local and remote computers bertujuan untuk mempercepat access ke file dengan cara antiran secara flexibel. Service ini tidak dibutuhkan.

Net Logon

Supports pass-through authentication of account logon events for computers in a domain. Bila anda terhubung dengan network dan sebuah domain. Fitur ini diperlukan, tetapi bila anda hanya mengunakan computer sendiri saja dan tidak memiliki domain. Fitur ini dapat dimatikan.

NetMeeting Remote Desktop Sharing

FItur ini untuk memberikan access ke computer anda melalui Netmeeting lewat jaringan Intranet. Jika anda tidak berkenan memberikan access kepada orang lain, khususnya dengan cara Remote ke computer anda. Sebaiknya fitur ini dimatikan.

Network Location Awareness (NLA)

Module ini untuk mencatat dan menyimpan daftar network konfigurasi serta informasi lokasi. Fungsi ini tidak membantu, dan dapat dimatikan.

Network Provisioning Service

Manages XML configuration files on a domain basis for automatic network provisioning. Tidak dibutuhkan untuk computer home dan sistem simple network. Fitur dapat dimatikan.

Performance Logs and Alerts

Fitur module untuk mencatat performa computer dan kegiatan lain yang dicatat pada sebuah file (Log file). Anda tidak perlu pusing dengan performa sistem Windows anda, matikan karena tidak banyak berguna untuk stand-alone.

Portable Media Serial Number Service

Retrieves the serial number of any portable media player connected to this computer. Fungsi module ini tidak berguna dan hanya diperuntukan bagi Windows Media based/compatible ("PlaysForSure") portable. Pemakai MP3 tidak membutuhkan fitur ini dan sebaiknya dimatikan.

QoS RSVP

Menyediakan pengiriman network signal dan kontrol pada local traffic. Fungsi module dengan konsep memberikan bandwidth lebih besar bagi kebutuhan aplikasi. Nyatanya fungsi ini tidak terlalu berdampak. Pilihan dapat dimatikan atau tetap digunakan.

Remote Desktop Help Session Manager

Manages and controls Remote Assistance. Belum diketahui fungsinya untuk apa, Remote Assistance bisa diterima. Atau tidak diperlukan dan dapat dimatikan.

Remote Registry

Memberikan otorisasi remote user memodifikasi registry pada sebuah computer. Sebaiknya dimatikan.

Security Center

Monitors system security settings and configurations." Menampilkan Pop Up ketika firewall down, Anti virus telah out o date atau sistem Windows update sengaja dimatikan. Bila anda selalu memonitor ke 3 fungsi diatas, fitur ini dapat dimatikan.Karena fungsi Security center hanya memonitor dan bukan mencegah dan lebih baik mengawasi langsung dari program pengaman anda. Server Dukungan file server seperti printer, file untuk berbagi atau share didalam network. Bisa dibutuhkan bisa tidak, bila anda tidak melakukan share antar computer didalam network. Fitur ini dapat dimatikan.

Smart Card